Veröffentlicht am: 25. Februar 2025

10 Minuten Lesezeit

Der ultimative Leitfaden für die Token-Verwaltung mit GitLab

Erfahre Schritt für Schritt, wie du Token identifizierst, verwaltest und schützt, um die Sicherheit in deinem gesamten Software-Entwicklungsprozess zu verbessern.

Stell dir Folgendes vor: Du bist Entwickler(in) in einem aufstrebenden Technologieunternehmen, es ist 2 Uhr morgens und du erhältst einen dringenden Anruf. Eine wichtige Bereitstellungs-Pipeline ist fehlgeschlagen und dein Team versucht, den Grund herauszufinden. Nach stundenlangem Suchen stellst du fest, dass jemand einen persönlichen Zugriffs-Token widerrufen hat, der zu einem bzw. einer Entwickler(in) gehörte, der bzw. die schon seit Wochen nicht mehr für das Unternehmen arbeitet. Dieser Token war an mehrere Automatisierungsprozesse gekoppelt, sodass jetzt dein gesamtes System im Chaos versunken ist. Wie stellst du sicher, dass so etwas nicht nochmals passiert?

Folge dieser Anleitung und erfahre Schritt für Schritt, wie du mit GitLab Token identifizieren, verwalten und schützen kannst. Dies ist eine praktische Ergänzung zur umfassenden Token-Übersichtsdokumentation für GitLab-Administrator(inn)en, Entwickler(innen) und Sicherheitsteams, die eine robuste Token-Verwaltung in ihren Projekten benötigen.

In diesem Leitfaden geht es um folgende Themen:

- Wie wählst du den richtigen Token für den Job aus?

- Token-Arten

- Entdecke deine Token

- Token im GitLab-UI und in der API verwalten

- Rotation der Token und Verwaltung von Ablaufdaten

- Best Practices für die Token-Verwaltung

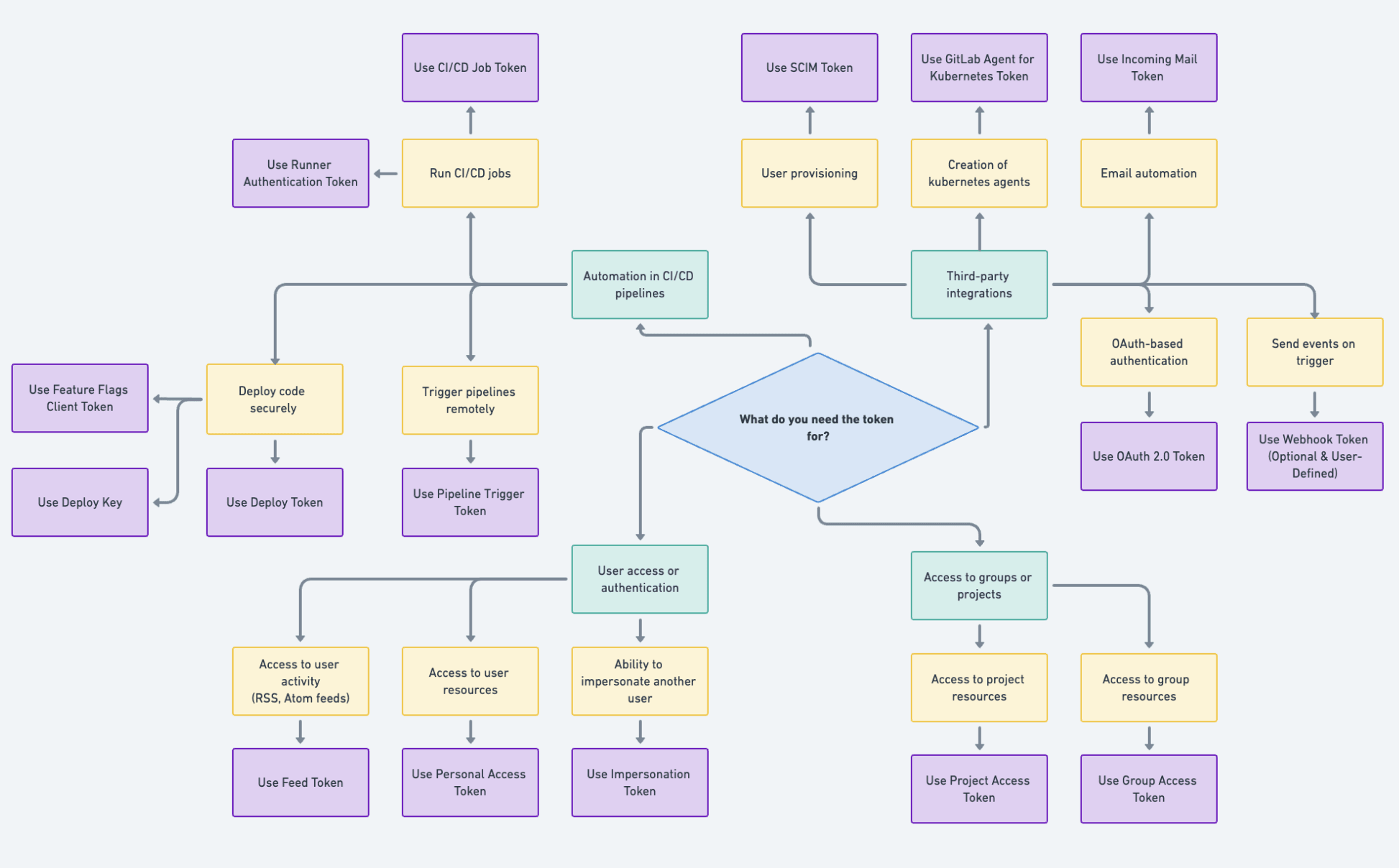

Wie wählst du den richtigen Token für den Job aus?

Mit der Auswahl des richtigen Tokens garantierst du die für deinen Anwendungsfall optimale Sicherheit und Funktionsfähigkeit. Token können zur Authentifizierung von API-Anfragen, zur Automatisierung von CI/CD-Pipelines, zur Integration von externen Tools, zur Verwaltung von Bereitstellungen und Repositories und für vieles mehr verwendet werden.

Der Einfachheit halber zeigt dieses Diagramm einen unkomplizierten Anwendungsfall, bei der nur ein(e) Benutzer(in) die Inhaberschaft hat. Weitere Informationen findest du in unsere Dokumentation zu Benutzerrollen und Berechtigungen in den einzelnen Namensräumen (Benutzer(innen)/Gruppe) in deiner Instanz oder Hauptgruppe. Beispiele für Anwendungsfälle:

- Persönliche Zugriffs-Token (PAT) können von Entwickler(innen) verwendet werden, wenn für eine(n) Benutzer(in) persönlicher Zugriff und persönliche Berechtigungen nötig sind. In diesem Fall folgen die Anmeldeinformationen dem Status und den Berechtigungen des Benutzers bzw. der Benutzerin, einschließlich der Entfernung des Zugriffs, wenn das Konto den Zugriff auf ein bestimmtes Projekt oder eine bestimmte Gruppe verliert (oder vollständig gesperrt wird).

- Projekt-/Gruppenzugriffs-Token (PrAT/GrAT) werden empfohlen, wenn der Zugriff auf Ressourcen in einem bestimmten Projekt oder einer bestimmten Gruppe eingeschränkt werden soll. Da diese PrAT/GrAT einem bestimmten Geltungsbereichen zugewiesen wurden, können alle auf die jeweils nötigen Ressourcen zugreifen.

Token-Arten

Unten findest du eine Liste mit GitLab-Token und deren standardmäßigen Präfixen und Anwendungsfällen. Weitere Informationen findest du auf der GitLab-Token-Übersichtsseite.

| Token | Präfix | Beschreibung |

|---|---|---|

| Persönlicher Zugriffs-Token | glpat | Für den Zugriff auf benutzerspezifische Daten |

| OAuth-2.0-Token | gloas | Für die Integration mit externen Anwendungen über das OAuth2.0-Authentifizierungsprotokoll |

| Imitations-Token | glpat | Für administrative Handlungen im Namen anderer Benutzer(innen) |

| Projektzugriffs-Token | glpat | Für den Zugriff auf Daten eines bestimmten Projekts |

| Gruppenzugriffs-Token | glpat | Für den Zugriff auf Daten einer bestimmten Gruppe |

| Bereitstellungs-Token | gldt | Zum Klonen, Pushen und Pullen von Container-Registry-Images eines Projekts ohne Benutzer(in) und Passwort |

| Bereitstellungsschlüssel | n.v. | Ermöglicht den Lese- oder Schreibzugriff auf deine Repositories |

| Runner-Authentifizierungs-Token | glrt | Für die Authentifizierung von GitLab-Runners |

| CI/CD-Job-Token | glcbt | Für die Automatisierung von CI/CD-Prozessen |

| Trigger-Token | glptt | Löst Pipelines manuell oder programmatisch aus |

| Feed-Token | glft | Für die Authentifizierung des Zugriffs auf Paket-/RSS-Feeds |

| Token für eingehende Mails | glimt | Für die Verarbeitung eingehender E-Mails |

| Token für GitLab Agent for Kubernetes | glagent | Für die Verwaltung von Kubernetes-Clustern über den GitLab Agent |

| SCIM-Token | glsoat | Ermöglicht SCIM-Integrationen für die Benutzerbereitstellung |

| Client-Token für Feature-Flags | glffct | Für programmatische Feature-Flags |

| Webhook-Token | n.v. | Vom bzw. von der Benutzer(in) festgelegter geheimer Token, um Webhook-Payloads zu sichern und zu gewährleisten, dass Anfragen von GitLab stammen |

Entdecke deine Token

Credentials Inventory

In GitLab Ultimate können Administrator(inn)en (GitLab Self-Managed) und Eigentümer(innen) von Hauptgruppen eines Unternehmens (GitLab.com ab Version 17.5) die Zugangsdaten in ihrem Namensraum überwachen.

Dieses Inventar verfolgt Token-Details wie:

- Token-Typ

- Verfügbare Token auf GitLab.com

- Verfügbare Token auf GitLab Self-Managed

- Zugehörige Benutzerkonten

- Token-Geltungsbereiche sowie Erstellungs- und Ablaufdaten

- Zuletzt verwendete IP-Adressen des Tokens (ab GitLab 17.10)

- Token-Filterung basierend auf den oben genannten benutzerdefinierten Parametern

- Möglichkeit zum Widerrufen und Rotieren dieser Token

Ein gut gepflegtes Credentials Inventory hilft dabei, Token mit zu vielen Berechtigungen zu identifizieren, und gibt Aufschluss über Zugangsdaten, die möglicherweise rotiert werden müssen, um einen sicheren und effizienten Workflow zu gewährleisten.